تم إصدار تصحيح غير رسمي مجاني لاستغلال يوم الصفر بشكل نشط والذي يسمح للملفات الموقعة بتوقيعات مشوهة بتجاوز تحذيرات أمان Mark-of-the-Web في نظامي التشغيل Windows 10 و Windows 11.

في نهاية الأسبوع الماضي ، أفادت BleepingComputer أن الجهات المهددة تستخدم ملفات JavaScript قائمة بذاتها لتثبيت Magniber ransomware على أجهزة الضحايا.

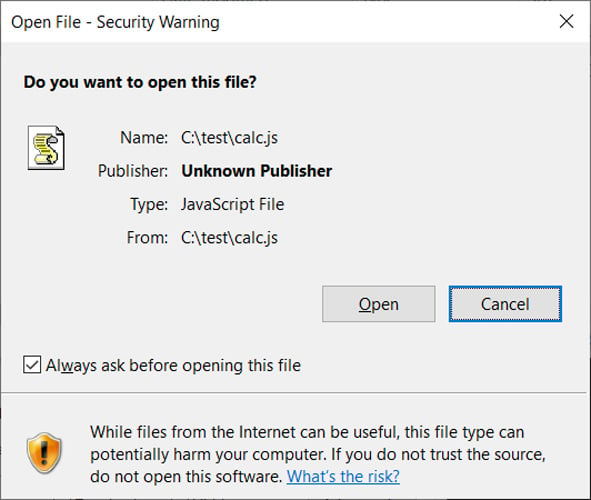

عندما يقوم المستخدم بتنزيل ملف من الإنترنت ، تضيف Microsoft علامة Mark-of-the-Web إلى الملف ، مما يتسبب في عرض نظام التشغيل لتحذيرات الأمان عند بدء تشغيل الملف ، كما هو موضح أدناه.

ما جعل ملفات Magniber JavaScript هذه تبرز هو أنه على الرغم من احتوائها على Mark-of-a-Web ، لم يعرض Windows أي تحذيرات أمنية عند إطلاقها.

بعد تحليله من قبل ويل دورمان ، كبير محللي الثغرات الأمنية في ANALYGENCE ، اكتشف أن ملفات JavaScript تم توقيعها رقميًا باستخدام توقيع مشوه.

عند فتح ملف ضار بأحد هذه التواقيع المشوهة ، بدلاً من وضع علامة عليها بواسطة Microsoft SmartScreen وإظهار تحذير أمني ، سيسمح Windows تلقائيًا بتشغيل البرنامج.

توضح الصورة أدناه كيف تسمح الثغرة الأمنية لملف ('calc-othersig.js') بتوقيع مشوه لتجاوز تحذير أمان Mark-of-the-Web.

أخبرت Microsoft شركة BleepingComputer أنها كانت على علم بالمشكلة وتقوم بالتحقيق فيها.

صدر تصحيح غير رسمي مجاني

نظرًا لاستغلال ثغرة يوم الصفر هذه بشكل نشط في هجمات الفدية ، قررت خدمة التصحيح الجزئي 0patch إصدار إصلاح غير رسمي يمكن استخدامه حتى تصدر Microsoft تحديثًا أمنيًا رسميًا.

في منشور مدونة 0patch ، يوضح المؤسس المشارك Mitja Kolsek أن هذا الخطأ ناتج عن عدم قدرة Windows SmartScreen على تحليل التوقيع المشوه في ملف.

عندما يتعذر على SmartScreen تحليل التوقيع ، سيسمح Windows بشكل غير صحيح بتشغيل البرنامج بدلاً من عرض خطأ.

يوضح Kolsek أن "التوقيع المشوه الذي اكتشفه Patrick and Will تسبب في قيام SmartScreen.exe بطرح استثناء عندما تعذر تحليل التوقيع ، مما أدى إلى إرجاع SmartScreen لخطأ".

"الذي نعرفه الآن يعني" تشغيل ".

حذر Kolsek من أنه على الرغم من أن التصحيح الخاص بهم يعمل على إصلاح غالبية سيناريوهات الهجوم ، فقد تكون هناك أيضًا مواقف تتجاوز التصحيح الخاص به.

"بينما يعمل التصحيح الخاص بنا على إصلاح الخلل الأكثر وضوحًا ، تعتمد فائدته على التطبيق الذي يفتح الملف باستخدام الوظيفة DoSafeOpenPromptForShellExe في shdocvw.dll وليس بعض الآليات الأخرى ،" يحذر Kolsek.

"لسنا على علم بآلية أخرى من هذا القبيل في Windows ، لكنها قد تكون موجودة من الناحية الفنية."

حتى تصدر Microsoft التحديثات الرسمية لمعالجة الخلل ، قامت 0patch بتطوير تصحيحات مجانية لإصدارات Windows المتأثرة التالية:

- نظام التشغيل Windows 11 v21H2

- نظام التشغيل Windows 10 v21H2

- نظام التشغيل Windows 10 v21H1

- نظام التشغيل Windows 10 v20H2

- نظام التشغيل Windows 10 v2004

- نظام التشغيل Windows 10 v1909

- نظام التشغيل Windows 10 v1903

- نظام التشغيل Windows 10 v1809

- نظام التشغيل Windows 10 v1803

- نظام التشغيل Windows Server 2022

- نظام التشغيل Windows Server 2019

لتثبيت micropatch على جهاز Windows الخاص بك ، ستحتاج إلى تسجيل حساب 0patch مجاني وتثبيت وكيله .

بمجرد تثبيت الوكيل ، سيتم تطبيق التصحيحات تلقائيًا دون الحاجة إلى إعادة تشغيل النظام إذا لم تكن هناك سياسات تصحيح مخصصة لحظره.

يمكنك رؤية التصحيحات الدقيقة لـ Windows لـ 0patch أثناء العمل في الفيديو أدناه.